Các hệ thống mã hóa giúp bảo mật các hệ thống truyền thông mạng và khả thi hóa thương mại điện tử. Tuy nhiên, sự ra đời của máy tính lượng tử làm đe dọa đến phần nhiều trong số chúng. Trong bài, Margaret Harris nghiên cứu các kế hoạch làm cho Internet an toàn trong kỉ nguyên lượng tử.

Bài của Margaret Harris trên tạp chí Physics World, số tháng 12/2018.

Winfried Hensinger muốn xây dựng một máy tính có kích cỡ bằng sân bóng đá. Ông biết rõ rằng ý tưởng ấy có thể không dễ ăn. Các nhà khoa học và các kĩ sư đã lao động vất vả trong hàng thập kỉ để chuyển hóa những cỗ máy có kích cỡ bằng căn phòng của thập niên 1940 và 1950 thành các dụng cụ để vừa trên bàn làm việc, trong lòng bàn tay của bạn, và thậm chí – như với một con chip mà hãng IBM tiết lộ hồi tháng Ba vừa qua – bên trong một hạt muối. Thế tại sao lại có kẻ muốn tiến lùi những bước khủng như vậy chứ?

Ảnh: ShutterStock

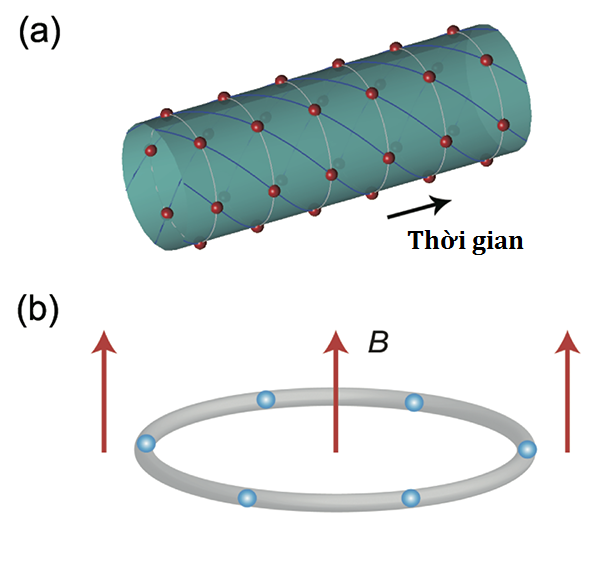

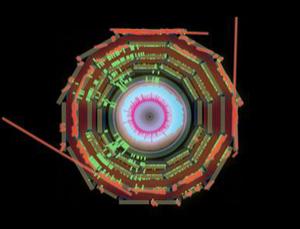

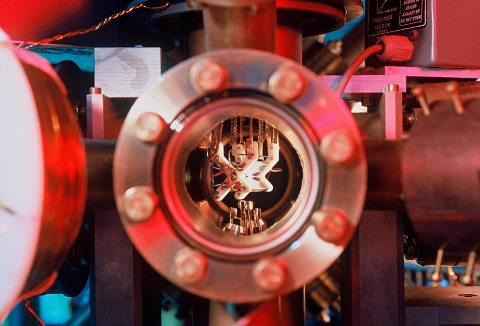

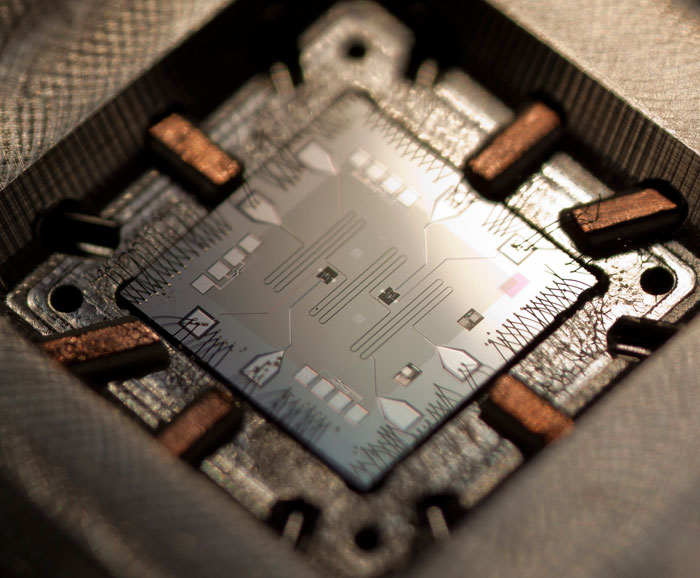

Câu trả lời nằm ở kiến trúc của cỗ máy mà Hensinger đề xuất. Thay vì tiến hành các phép tính với các bit 0 và 1 cổ điển, chiếc máy tính mà ông và các đồng sự tại Đại học Sussex ở Anh hi vọng xây dựng sẽ khai thác các tính chất lượng tử của một tỉ ion ytterbium. Thiết kế của Hensinger là giữ các ion này tránh xa môi trường của chúng bằng nam châm và thoi đưa từng ion vào vùng tương tác bên trong một mạng lưới mênh mông gồm các bẫy vi chế tạo, sử dụng một trường bức xạ vi sóng để điều khiển chuyển động của chúng. Theo ông, kết quả sẽ là một máy tính có khả năng tháo gỡ “những bài toán cực kì phức tạp sẽ tiêu tốn hàng tỉ năm để giải cho dù là trên những siêu máy tính nhanh nhất đi nữa.”

Giấc mơ của Hensinger thật phi thường về tầm vóc của nó, song mục tiêu của ông thì chẳng mới mẻ gì. Trong những năm gần đây, các chính phủ và các tập đoàn như IBM và Google đã rót hàng tỉ đô vào nghiên cứu điện toán lượng tử. Nhờ sự đầu tư của họ, và sự nỗ lực của hàng nghìn nhà khoa học trên khắp thế giới, sẽ chẳng có gì lố bịch nếu bạn nghĩ rằng một máy tính lượng tử cỡ lớn sẽ trở thành hiện thực – ở đâu đó, và ở một dạng thức nào đó. Tất nhiên, đó không phải chuyện một sớm một chiều; các dụng cụ tân tiến ngày nay chứa không hơn vài tá qubit, và Hensinger biết rõ rằng sẽ cần rất nhiều công sức (và khoảng 100 triệu bảng Anh) để nâng nguyên mẫu hiện nay của ông lên cấp tỉ qubit. Thế nhưng ông quả quyết rằng việc vượt qua những thách thức này là một vấn đề “kĩ thuật, chứ không phải vật lí”, và tâm trạng chung của các nhà vật lí lượng tử nói chung là bay bổng. Một ít người sẽ đặt cược vào một máy tính lượng tử đại trà sẽ xuất hiện đâu đó trong 20 năm tới.

Rồi có một vấn đề: khi điều đó xảy ra, nó có thể đánh sập Internet.

Một vấn đề lượng tử…

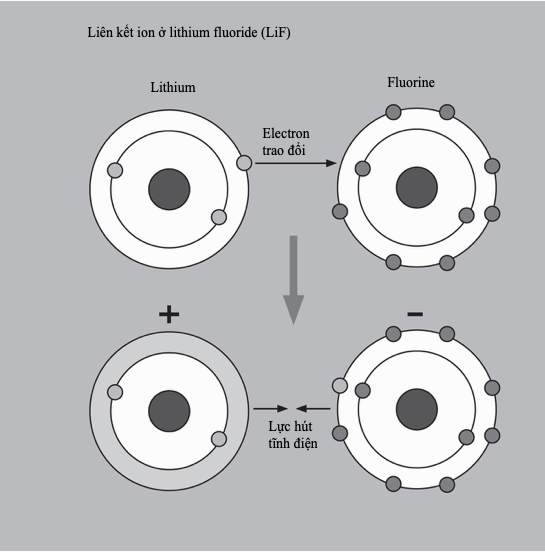

Để hiểu tại sao máy tính lượng tử đem lại một mối đe dọa như thế, hãy xét các hệ thống mã hóa ngăn kẻ xấu xem trộm các chi tiết thẻ tín dụng và các dữ liệu nhạy cảm khác được gửi đi trên Internet. Phần lớn các hệ thống mã hóa ngày nay được xây dựng trên “các hàm cửa sập”: những bài toán sẽ giải được dễ dàng nếu bạn có một mảnh kiến thức nhất định, nhưng sẽ vô cùng khó nếu bạn không có.

Một ví dụ là RSA, một thuật toán mật mã hóa khóa công khai được sử dụng rộng rãi dựa trên bài toán phân tích thành thừa số nguyên tố. Thuật toán RSA bắt đầu bằng cách chọn ngẫu nhiên hai số nguyên tố rồi nhân chúng để có một số thứ ba. Số thứ ba này trở thành bộ phận của khóa công khai dùng để mã hóa dữ liệu. Tuy nhiên, việc giải mã dữ liệu đó đòi hỏi khóa bí mật, nó được rút ra từ chính các thừa số nguyên tố. Nhưng người ta chẳng hề tìm thấy thuật toán cổ điển nào hiệu quả trong việc tính các thừa số nguyên tố, vì nếu con số được phân tích là đủ lớn – chuẩn RSA hiện nay là dài 617 chữ số – thì ngay cả các cụm điện toán nhanh nhất cũng không thể phá được mật mã đó.

Các máy tính lượng tử thì khác. Vào năm 1994, Petter Shor đã nghĩ ra một thuật toán cho phép các máy tính lượng tử phân tích các con số lớn thành thừa số một cách hiệu quả hơn nhiều. Hensinger ước tính thế hệ máy đời đầu của ông, cỗ máy kích cỡ sân bóng đá có thể phân tích thành thừa số một con số 617 chữ số trong 110 ngày, có khả năng chỉ là 10 ngày nếu tỉ lệ sai sót của mỗi toán tử lượng tử có thể được giảm đi. Các hệ thống khóa công khai thông dụng khác, ví dụ như các khóa dựa trên mật mã Diffie-Hellan hoặc mật mã đường cong elip, cũng dễ bị phá tương tự. “[Internet] chỉ an toàn nếu bạn cho rằng các vấn đề toán học này là khó,” giải thích của Henry Semenenko, một nghiên cứu sinh năm cuối tại Đại học Bristol ở Anh. “Với một máy tính lượng tử, chúng không còn khó nữa đâu.”

Theo lời Semenenko, sự sụp đổ trước mắt của các phương pháp mã hóa được sử dụng rộng rãi tạo nên một “thời khắc Y2K lượng tử” – một phiên bản hậu duệ của lỗi kĩ thuật hồi 20 năm trước đã khiến các chuyên gia tất bật sửa lỗi các hệ thống và mật mã máy tính không thể xử lí ngày tháng vượt quá năm 1999. Có khả năng sẽ xảy ra một sự sụp đổ tương tự. Khi được yêu cầu nêu ví dụ xem những tổ chức nào sẽ bị ảnh hưởng nếu mật mã khóa công khai bất ngờ trở nên mất an toàn, Chris Erven – cố vấn luận án của Semenenko tại Viện Thông tin Lượng tử ở Bristol – liệt ra một danh sách bao gồm các ngân hàng, các công ty viễn thông và các trung tâm y tế, cũng như các nhà máy điện, các phương tiện vận tải hàng hóa và các hệ thống hạ tầng thiết yếu khác. Rupert Ursin, một nhà vật lí tại Viện Hàn lâm Khoa học Áo ở Vienna, tán thành ý kiến trên. “Các bị can như thường lệ, từ y tế đến chính phủ và quân đội, chỉ mới là phần nổi của tảng băng chìm mà thôi,” ông cảnh báo.

Có một sự khác biệt quan trọng giữa thời khắc Y2K lượng tử và sự kiện anh em cổ điển của nó. Trong khi lỗi kĩ thuật trước đây được định rõ là về thời gian, thì phiên bản lượng tử, đúng thôi, mờ nhạt hơn. “Nó thuộc loại bực mình, bởi vì với Y2K cái rõ rành rành là vào ngày 31 tháng Mười Hai 1999, bạn sắp gặp trục trặc trong vòng một hai giây,” Erven nói. “Còn lỗi này thuộc loại gieo rắc mù mờ trong một số năm.”

Một nguyên nhân gây mù mờ là chẳng ai biết chắc khi nào một máy tính lượng tử hữu ích được mã hóa sẽ được chế tạo. Michaele Mosca, một nhà khoa học xuất sắc và là người đồng sáng lập Viện Điện toán Lượng tử tại Đại học Waterloo, Canada, đề xuất rằng có 50% khả năng nó xảy ra vào năm 2031. Những người khác trong ngành thì táo bạo hơn nữa. John Prisco, chủ tịch công ty start-up an ninh mạng Quantum Xchange có trụ sở ở Mĩ, cho rằng chỉ ba năm thôi. Các dự đoán từ 5 đến 10 năm không phải là không phổ biến.

Một yếu tố phức tạp nữa là đối với một số loại dữ liệu, thời khắc Y2K lượng tử đã đến rồi. “Luận điểm chính luôn luôn cho rằng nếu có một máy tính lượng tử, thì nó có khả năng giải mã các khóa mật mã này,” phát biểu của Rob Thew, một nhà vật lí tại Đại học Geneva, Thụy Sĩ. “Thế nhưng cái chúng ta chứng kiến ngày nay là bạn có thể cứ lưu trữ hết toàn bộ dữ liệu đó, và trong tương lai, khi bạn có máy tính lượng tử của mình rồi, bạn có thể giải mã.” Vì thế, mọi thông tin mã hóa yêu cầu phải giữ an toàn trong hơn (nói ví dụ) 10 năm là gặp nguy hiểm, mặc dù các máy tính có thể giải mã chúng vẫn chưa có mặt.

Có rất nhiều ví dụ về thông tin như thế. Các ghi chép y tế phải được giữ tin cẩn trong suốt quãng đời của người bệnh, và thỉnh thoảng phải giữ trong 10 hoặc 20 năm sau khi họ qua đời. Các công ty và, đặc biệt, các chính phủ có các bí mật mà họ luôn muốn bảo vệ tuyệt đối. Không nhất thiết phải là người mắc chứng hoang tưởng bạn mới nghĩ ra những ví dụ khác, và Prisco – người có thông tin cá nhân bị đánh cắp vào năm 2015 trong vụ rò rỉ dữ liệu quy mô lớn tại Phòng Quản lí Nhân sự thuộc chính phủ Mĩ – tin rằng các tin tặc được chu cấp đầy đủ đã khai thác những dữ liệu này rồi.

… với một giải pháp cổ điển?

Tin tốt lành là một cuộc khủng hoảng an ninh thông tin quy mô lớn còn lâu mới không thể tránh được. “Nguyên nhân khiến thảm họa Y2K không xảy ra là bởi vì người ta chi quá nhiều tiền vào nó và nghiên cứu nó và sửa chữa vấn đề,” theo lời Kenny Paterson, một chuyên gia an ninh thông tin tại Royal Holloway, Đại học London. “Tôi nghĩ điều y hệt cũng đúng ở đây.”

Nói chung, các cách tiếp cận vấn đề Y2K lượng tử thuộc vào hai thể loại. Cách đơn giản hơn – được chủ trương bởi Paterson và các nhà mật mã học khác – là thay thế các phương pháp mã hóa dễ bị tổn thương như RSA bằng những phương pháp khác sẽ chống được các vụ tấn công của tin tặc bằng máy tính lượng tử. Về phía đó, vào năm 2016 Viện Tiêu chuẩn và Công nghệ Quốc gia Mĩ (NIST) đã tổ chức một cuộc thi tìm kiếm một chuẩn mã hóa “hậu-lượng tử” mới. Vòng sơ khảo của cuộc thi kết thúc vào năm 2017, thu được 69 bài dự thi. Paterson (một tác giả trên hai bài dự thi) cho biết mỗi hệ thống được đề xuất đều có ưu điểm và nhược điểm. Ví dụ, một số phương pháp hậu-lượng tử sử dụng các chuỗi dữ liệu tương đối ngắn trong các khóa công khai của chúng, song đòi hỏi rất nhiều công sức để tính toán. Những phương pháp khác thì rẻ về mặt tính toán nhưng đắt về độ dài các khóa. Quá trình kiểm tra các thuật toán và cân đong tính năng của chúng được kì vọng diễn ra trong 5 – 7 năm, nhưng kết cục, theo lời Paterson, sẽ là “một bộ hồ sơ thuật toán trong đó chúng ta có một mức tin cậy hợp lí nào đó.”

Tuy nhiên, đối với một số ứng dụng, “mức tin cậy hợp lí” có lẽ là không đủ tốt. “Mật mã học hậu-lượng tử cố tìm kiếm [các vấn đề] khó ngay cả với một máy tính lượng tử,” phát biểu của Stephanie Wehner, một nhà vật lí tại Đại học Công nghệ Delft ở Hà Lan. “Song thật ra chẳng hề có vấn đề nào trong số chúng thật sự đem lại an ninh lượng tử hết.” Tim Spiller, một nhà vật lí tại Đại học York, người chỉ đạo Cổng Truyền thông Lượng tử của Anh, cho biết bởi vì chúng ta vẫn chưa có một máy tính lượng tử cỡ lớn, thành ra thật khó mà biết được một cỗ máy như thế có khả năng làm được những gì, hay nó có thể chạy được những thuật toán gì. Erven lưu ý rằng một số thuật toán từng có thời được cho là “an toàn” về sau hóa ra cũng có các sơ hở. Theo ông, nếu bạn muốn dữ liệu truyền của bạn vẫn an toàn ở một cấp căn bản, sâu sắc, thì có lẽ bạn cần kiểu mã hóa tích hợp vật lí học phức tạp với toán học phức tạp.

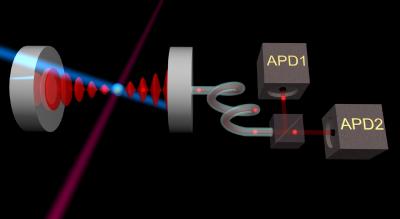

An ninh nền tảng vật lí

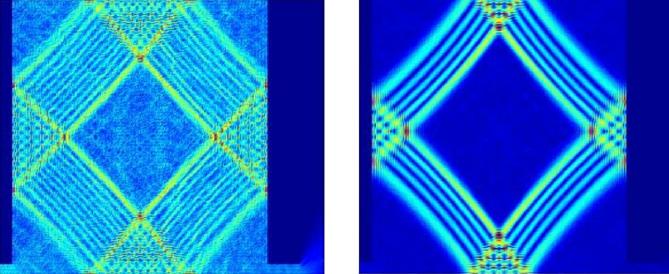

Đó là chỗ cách tiếp cận thứ hai xuất hiện. Giống như mọi nhà khoa học khác được phỏng vấn cho bài báo này, Erven, Spiller và Wehner đều là chuyên gia về mật mã học lượng tử. Trong kiểu mật mã này, các khóa không được truyền đi ở dạng nhị phân 0 và 1. Thay vậy, các khóa trong mật mã lượng tử bao gồm các chuỗi photon ở các trạng thái lượng tử được tạo ngẫu nhiên. Khi người gửi (Alice) truyền các photon này đến người nhận (Bob), bất cứ ai cố tình nghe lén cuộc trò chuyện của họ sẽ phải đo một tính chất nào đó của các photon. Thế nhưng các nguyên lí của vật lí lượng tử nói rằng nếu họ làm thế, thì họ sẽ làm thay đổi các photon theo một kiểu báo cho Alice và Bob biết được có sự xâm nhập và xếp các khóa là vô dụng. Trên nguyên tắc, khi đó, phân bố khóa lượng tử (QKD – quantum key distribution) là an toàn trước mọi kiểu nghe trộm, ngay cả với tên trộm được trang bị một máy tính lượng tử mạnh và lòng kiên nhẫn vô bờ. Như Wehner cho biết, “tên trộm có thể tính toán thoải mái cho đến tận cái chết nhiệt của vũ trụ, tuy vậy hắn vẫn chẳng đọc được thông điệp ấy.”

Thế nhưng bất chấp sức quyến rũ trên lí thuyết của nó, QKD thật sự có những hạn chế thực tiễn đáng kể. Nổi cộm trong số này là các khóa lượng tử không truyền đi tốt. Khi khoảng cách giữa Alice và Bob tăng lên, các tổn hao trong sợi quang nối giữa chúng làm suy giảm tỉ lệ mà chúng có thể trao đổi các khóa. Sau một hai trăm kilo-mét, số lượng photon sử dụng được trở nên nhỏ đến mức khó khống chế. Vì thế, để giữ cho mọi thứ chạy suôn sẻ, các hệ thống QKD thường sử dụng các đường truyền từ 100 đến 150 km – đủ dài để xây dựng các kết nối trực tiếp giữa những người dùng trong khu vực siêu đô thị, hay để kết nối các trụ sở ở thành phố lớn của một công ty với một trung tâm dữ liệu ở ngoại ô.

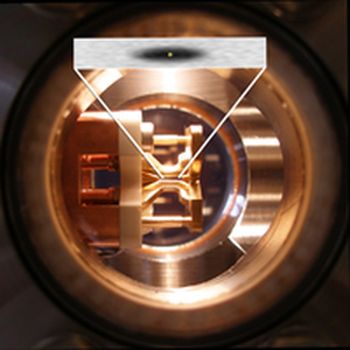

Giai đoạn đầu của đường truyền QKD theo kế hoạch của Quantun Xchange sử dụng một hệ thống gồm cái gọi là “các nút tin cậy” để kết nối vùng hạ Manhattan ở New York City đến New Jersey, nơi nhiều viện tài chính có trụ sở của họ ở đó. Giai đoạn hai theo kế hoạch sẽ mở rộng mạng lưới lên và xuống vùng duyên hải phía đông nước Mĩ, đến Boston và thủ đô Washington. (Ảnh: Quantum Xchange)

Tuy nhiên, để gửi các khóa trên những khoảng cách lớn hơn, các đường truyền ngắn này phải được kết chuỗi với nhau thông qua một hệ thống “nút tin cậy”. Tại mỗi nút, tín hiệu lượng tử được đo và sau đó truyền đi tiếp. Một vài nước đã phát triển các chuỗi kết nối này; Quantum Xchange hiện đang triển khai một mạng lưới nút tin cậy ở vùng hành lang đông bắc Mĩ (xem ảnh), trong khi nước Anh đang xây dựng một đường truyền giữa Bristol và Cambridge. Tuy nhiên, theo quan điểm của Paterson, các nút tin cậy là một giấc mơ của tin tặc. “Lí do chúng ta đang sử dụng mật mã trước hết là bởi vì chúng ta không tin vào các nút trung gian trên mạng lưới,” ông nói. “Người ta thường bảo nhau, ‘Kìa kìa, người Trung Quốc đã xây dựng một mạng lưới QKD 1000 km từ Thượng Hải đến Bắc Kinh’. Tuyệt! Thế nhưng nó có cái gọi là các “nút tin cậy” này ở dọc đường. Người dân sử dụng mạng lưới này phải tin tưởng chính phủ Trung Quốc không nghe lén thông tin truyền đạt của họ tại các điểm trung gian này. À mà này, chúc may mắn với điều đó nhé.”

Nguồn: Physics World